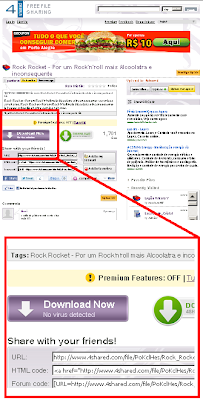

1) Clique em "Download Now" :

2) Espere a contagem regressiva:

3) Clique em "Download file now":

<b:if cond='data:blog.homepageUrl == data:blog.url'><center><a href='LINK DO BLOG' title='Bem Vindo ao nosso Site !!!'><img border='0' src='IMAGEM'/></a></center><b:else/>Entre na pagina modelo, sugerimos fazer um backup do seu template, antes de fazer qualquer alteração, clique para editar HTML, use o ctrl F para encontrar <body .... > e coloque o código depois dele. Esse trecho varia um pouco, mas o importante é colocar o código após fechar a tag body, ou seja, depois do sinal >.

| Windows 9x/ME | %WINDIR%\hosts |

|---|---|

| Windows NT/200x/XP | %WINDIR%\system32\drivers\etc\hosts |

| Netware | SYS:ETC/HOSTS |

# Arquivo hosts atualizado em 5 de Janeiro de 2005Depois dos comentários, você tem algo como:

127.0.0.1 localhostIsso converte o nome localhost para o IP 127.0.0.1, que é o seu próprio computador. As linhas no arquivo hosts possuem primeiro o IP e depois o nome. Eles devem estar separados por pelo menos um espaço.

64.233.187.104 www.apple.comClique em Arquivo » Salvar. Abra uma nova janela do navegador e entre no site da Apple, ou clique aqui. Sim, você está no Google, pois o seu sistema não procurou pelo IP nos servidores DNS e sim utilizou a referência no arquivo HOSTS. Como 64.233.187.104 é o IP do Google, você foi parar lá.

0.0.0.0 google.comDessa forma você iria bloquear o site principal do Google (google.com). Porém, para bloquear o Google completamente, você precisaria de várias referências, como em:

#Inicia bloqueio do GoogleNa Internet você pode encontrar vários arquivos HOSTS prontos que bloqueiam vários anúncios e dezenas de sites maliciosos e é possível que o endereço de bloqueio utilizado nesses HOSTS seja o 127.0.0.1 ao invés do 0.0.0.0. A diferença é que o bloqueio pode levar um pouco mais de tempo para ocorrer quando se usa o 127.0.0.1 e, se você tiver um servidor web instalado na máquina, todos os sites bloqueados serão redirecionados para ele. Se isso lhe causar problemas, você pode abrir o arquivo HOSTS baixado no Bloco de Notas e usar a função Substituir para trocar todos os 127.0.0.1 por 0.0.0.0.

0.0.0.0 google.com

0.0.0.0 www.google.com

0.0.0.0 google.com.br

0.0.0.0 www.google.com.br

0.0.0.0 symantec.comVocê provavelmente possui um trojan no seu sistema. Atualize o seu antivírus e faça uma checagem. Se você não conseguir atualizá-lo, o problema pode ser exatamente o bloqueio do HOSTS; nesse caso, limpe o arquivo HOSTS (deixando apenas a entrada do localhost) e tente novamente.

127.0.0.1 grisoft.com

192.168.0.1 mcafee.com

Nessa screenshot vemos a verificação do arquivo carregado pelo svchost.exe quando o serviço do Windows “Chama de Procedimento Remoto” for iniciado. Note que este serviço é crucial para o Windows e você não deve tentar removê-lo. Trojans podem utilizar o svchost.exe da mesma forma (e alguns dos piores fazem isso), porém é necessário esta verificação manual na chave para sabermos qual o verdadeiro culpado, já que o svchost.exe é um arquivo de sistema e não pode ser apagado. Se você encontrar um serviço ruim, utilize a opção “Delete NT Service” do HijackThis e coloque o “Nome do Serviço” para apagá-lo.

Nessa screenshot vemos a verificação do arquivo carregado pelo svchost.exe quando o serviço do Windows “Chama de Procedimento Remoto” for iniciado. Note que este serviço é crucial para o Windows e você não deve tentar removê-lo. Trojans podem utilizar o svchost.exe da mesma forma (e alguns dos piores fazem isso), porém é necessário esta verificação manual na chave para sabermos qual o verdadeiro culpado, já que o svchost.exe é um arquivo de sistema e não pode ser apagado. Se você encontrar um serviço ruim, utilize a opção “Delete NT Service” do HijackThis e coloque o “Nome do Serviço” para apagá-lo. Nessa outra screenshot podemos ver o tasklist em execução. Ao lado do svchost.exe vemos todos os serviços que ele está rodando. Para saber quais os arquivos que se referem a cada um dos serviços é necessário utilizar o método via registro descrito acima.

Nessa outra screenshot podemos ver o tasklist em execução. Ao lado do svchost.exe vemos todos os serviços que ele está rodando. Para saber quais os arquivos que se referem a cada um dos serviços é necessário utilizar o método via registro descrito acima.